Le passage au SaaS (Software as a Service) a transformé la gestion : nous sommes passés d'une logique de propriété à une logique d'usage. Mais cette nouvelle approche ne doit pas faire passer la sécurité au second plan. Il est crucial de procéder à une évaluation rigoureuse des risques avant de signer le moindre contrat.

Pour reprendre une analogie : « Être propriétaire de son infrastructure, c'est comme avoir sa propre maison : vous avez les clés. Le Cloud, c'est comme l'hôtel : vous y dormez, mais vous ne maîtrisez pas qui a le passe-partout. »

Dans cet article, nous vous proposons de lister les points de vigilances incontournables pour choisir un partenaire SaaS de confiance.

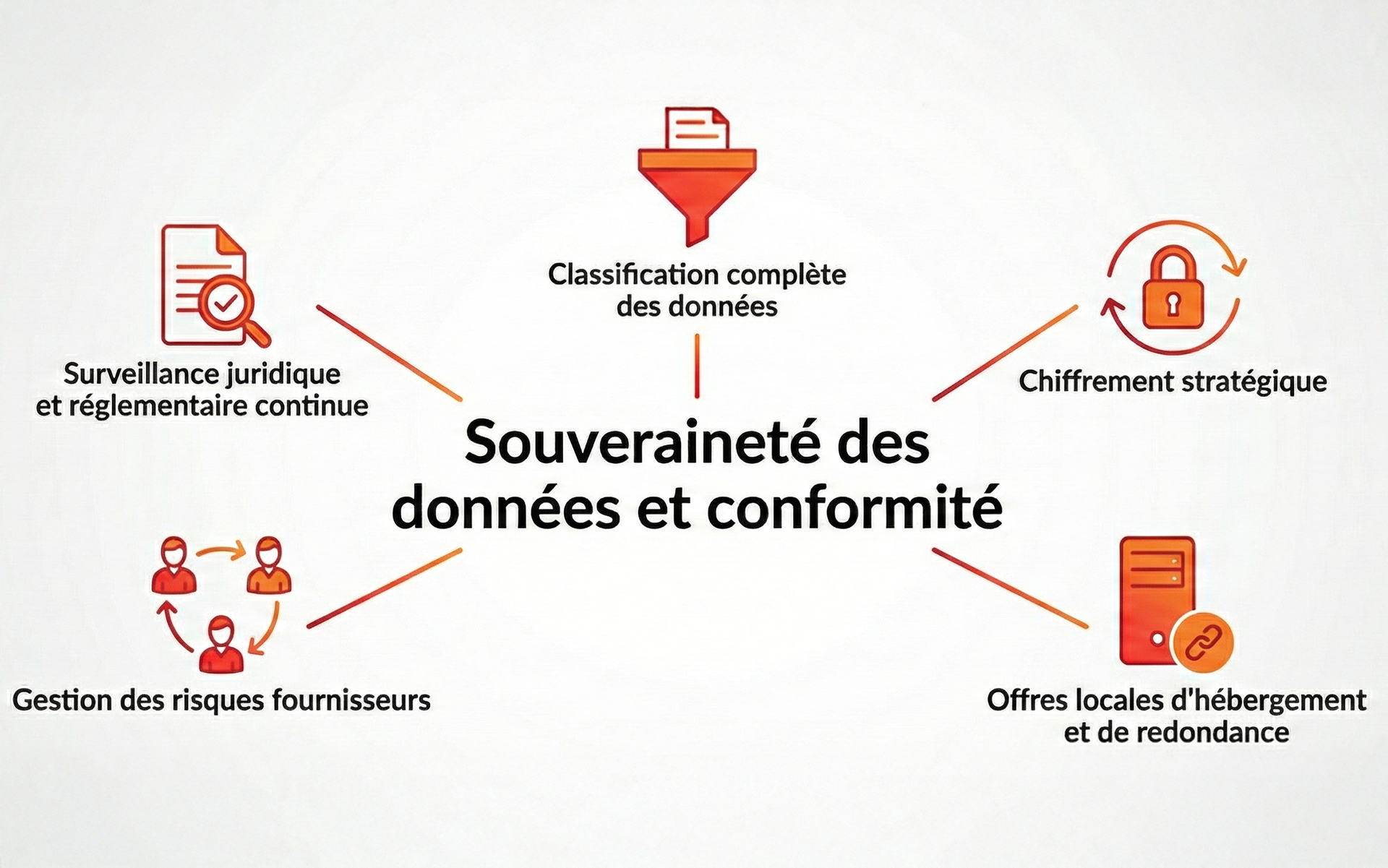

La souveraineté des données

Le premier point d’attention concerne la géopolitique de la donnée. Nous assistons aujourd’hui à un phénomène de « machine arrière » dans beaucoup d’entreprises qui réalisent que la localisation d’un data center ne suffit pas à garantir la souveraineté de leurs données.

Le piège de la nationalité de l’hébergeur Un hébergeur Américain disposant de serveurs en France reste soumis aux lois américaines (loi du Cloud Act). Un exemple récent frappant : un tribunal canadien a récemment exigé l’accès à des données hébergées chez OVH France, sous prétexte de la nationalité de l’entreprise.Le lien vers l’article : https://www.lemondeinformatique.fr/actualites/lire-un-tribunal-canadien-somme-ovh-de-fournir-des-donnees-stockees-sur-ses-serveurs-98636.html

Notre conseil : Privilégiez des acteurs souverains européens si votre activité est sensible, et ne vous fiez pas uniquement à la localisation physique des serveurs.

Architecture et Infrastructure : Exigez des preuves

Ne vous contentez jamais des plaquettes commerciales, la sécurité doit être contractuelle et prouvée ; tout ce qui n’est pas écrit n’est pas garanti. · Les certifications : La norme ISO 27001 est le standard de référence. Attention toutefois à vérifier deux choses : le périmètre certifié (toute l’entreprise ou juste un service ?) et la date de validité (idéalement moins de 3 ans).

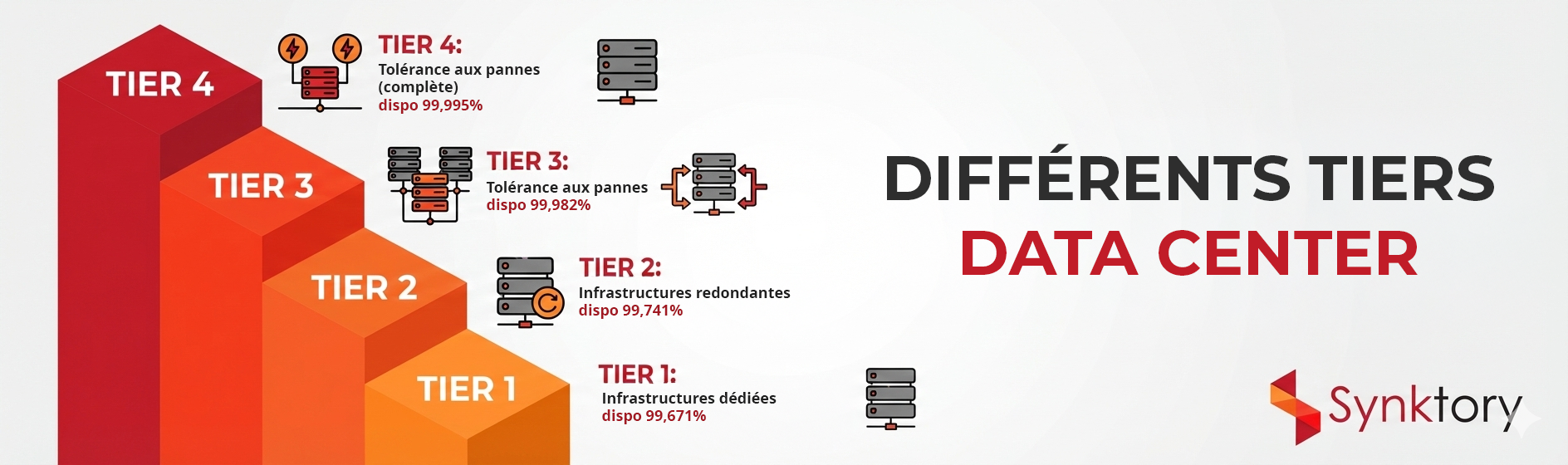

· La robustesse du Data Center : Renseignez-vous sur la classification « Tier » du centre de données (Tier 3 ou 4 garantissant une haute disponibilité voir notre schéma ci-dessous).

Les tests d’intrusion (Pentests) : Demandez si des audits de sécurité sont réalisées régulièrement et si vous pouvez consulter les résultats de ces tests. Mieux encore : demandez si vous avez le « droit d’audit », c’est-à-dire la possibilité de mandater votre propre expert pour vérifier l’infrastructure de votre partenaire et de réaliser vos propres batteries de tests (bien que cela soit souvent refusé par les géants du secteur).

La donnée cachée : Sauvegardes et RGPD

Il est facile de vérifier où sont stockées vos données de production, mais qu’en est-il du reste ?

La face cachée de l’iceberg

Un point souvent ignoré : « Microsoft 365 peut héberger vos données en Europe, mais où sont les sauvegardes ou les sites de reprise d’activité (PRA) ? ». Même si les données sont chiffrées, leur transit hors de l’UE peut poser des problèmes de conformité avec le RGPD.

Le chiffrement

Exigez de la transparence sur :

- Le chiffrement : Vos données sont-elles chiffrées et par quel chiffrement ? · Le chiffrement en transit : Les flux sont-ils sécurisés (TLS 1.2/1.3) ?

- Qui a la clé ? Si l’administrateur du prestataire peut déchiffrer vos données pour une maintenance, la confidentialité n’est pas absolue.

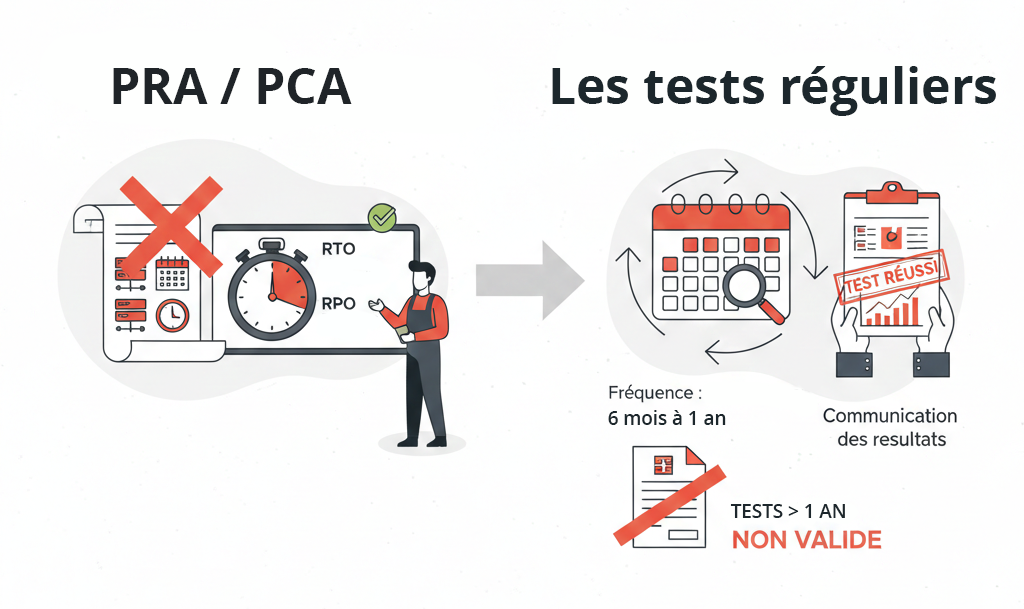

Continuité d’activité (PRA/PCA)

Avoir un Plan de Reprise d’Activité (PRA) sur le papier est une chose, savoir s’il fonctionne en est une autre.

- RTO et RPO : Demandez des engagements contractuels (SLA) sur le temps maximal d’interruption (RTO) et la perte de données maximale tolérée (RPO).

- La fréquence des tests : Un PRA non testé ne vaut rien. Votre partenaire doit tester son plan de secours au moins tous les 6 mois, voire 1 an, et être capable de vous communiquer les résultats de ces tests. Un test trop ancien n’est plus valide.

Gestion des vulnérabilités et transparence

Comment savoir si votre partenaire est mature sur la gestion des incidents ?

- Supervision : Vérifiez s’il existe une page de « Status » publique avec un historique transparent des incidents passés.

- Patch Management : Assurez-vous que la PSSI (Politique de Sécurité des Systèmes d’Information) prévoit l’application rapide des correctifs de sécurité.

- Le contrat avant tout : Si un commercial vous vend une certification ou une procédure de sécurité, mais que ce n’est pas écrit noir sur blanc dans le contrat, cela n’existe pas.

Accès et Authentification

L’accès à l’application SaaS qui gère votrte infrastructure est souvent le maillon faible. Un partenaire SaaS sérieux doit proposer sur son interface :

- MFA (Authentification Multi-Facteurs) : Non négociable aujourd’hui et particulièrement pour les comptes avec pouvoir, les administrateurs.

- SSO (Single Sign-On) : Pour centraliser la gestion des identités avec votre propre système (ex: Azure AD, Okta).

- Traçabilité (Logs) : Vous devez avoir accès aux journaux de connexion pour savoir qui a fait quoi et quand. C’est essentiel pour l’analyse post-incident.

La réversibilité

C’est un point critique souvent oublié lors de la signature : La fin de contrat. Si vous décidez de quitter ce partenaire :

- Sous quel délai récupérez-vous vos données ?

- Dans quel format (standard ou propriétaire inexploitable) ?

- Quel est le coût de cette restitution ?

La clause de réversibilité doit être claire et précise dès le départ.

Conclusion : La Checklist à vérifier

Pour résumer, avant de signer avec un partenaire SaaS, voici les 5 piliers à vérifier impérativement :

- La Sécurité des accès : Qui, au-delà de moi, a accès à mes données (administrateurs du prestataire, sous-traitants) ?

- La Performance : Le système gère-t-il l’auto-scaling (montée en charge automatique) ?

- La Maintenance & Patching : Quelle est la politique de mise à jour ?

- La Résilience (Backup/PRA) : Que se passe-t-il concrètement en cas de panne majeure ?

- Le Contrat : Tout ce qui est promis à l’oral doit être écrit, y compris les certifications et la localisation des sauvegardes.